Ufukta Endüstri 4.0'ın, fabrikaların uzaktan üretim ve kontrol konseptleri ile çok daha otomatik hale geldiğini gözüküyor. Bu, iş verimliliği açısından birçok fayda sağlarken, bazı çok pahalı varlıkları da istenmeyen erişim riskine maruz bırakmaktadır. Ve risk altında olan makinelerin sadece yüksek sermaye değeri değil, aynı zamanda belirli bir zamanda fabrikada üretilen mallardan elde edilen kurumsal gelir miktarı da tehlikeye girebilir.

Paylaşıma açık olduğu için, fabrika halka açık veya özel bir buluta bağlıysa, o zaman doğal güvenlik riskleri vardır.Bu, akıllı bir fabrikanın örneğin bir merkez dışı veri merkezi gibi bir ağa maruz kaldığı anda olur. Buradaki zorluk, akıllı bağlı fabrikanın esneklik avantajlarını korumak ve çeşitli ağlarda ölçekleme güvenliğini sağlamaktır.

İyi bir başlangıç noktası, çözümün kablolu, kablosuz veya kombinasyonlu bir çözüm kullanıp kullanmayacağını belirlemektir. Oradan, endüstriyel segmentte en çok bilinen ismi vermek için Wi-Fi®, Bluetooth® veya Ethernet gibi standart protokollere sahip bağlantı teknolojisinin kullanılması önerilir. Güvenlik için standart uygulamaların kullanımı, bağlantıların tehlikeye girme riskini azaltır. Bazı zamanlar özel sektörel çözümlere istekli olan sanayi bölümünün tarihsel alışkanlıklarına aykırıdır. Altyapının uzun yıllar dayanması gerekiyor. Birçok ağın bazı özel protokolleri olsa da, bunlar harici kullanım için değil, kurum içi kullanım için sınırlandırılmalıdır.

Sorunlardan biri, BT güvenliği kavramları söz konusu olduğunda en yüksek kalitedeki gömülü mühendislerin bile sınırlı bilgiye sahip olmasıdır. BT güvenlik uzmanları değiller ve bilgi uçurumu, onları sağlam ve güvenli bir IoT altyapısı oluşturamalarını engelliyor. Fabrikadan buluta bağlantı yapılır yapılmaz, mühendisler aniden Amazon İnternet Servisleri (AWS), Google, Microsoft Azure ve benzeri yerlere girerler ve BT uzmanlarının şu anda karşı karşıya oldukları geniş kapsamlı güvenlik tehditlerini ele almaları için yardıma ihtiyaçları olduğunu çabucak anlayacaklardır.

Bilgisayar korsanları için ana hedeflerden biri, büyük miktarda sisteme uzaktan erişim elde etmek için tek bir erişim noktasından yararlanmaktır. Uzaktan Saldırılar, Dağıtılmış Hizmet Reddi (DDoS) saldırısı gibi son zamanlarda meydana gelen saldırılar nedeniyle büyük çapta hasar oluşturabilir . Bir IoT ağı için, en zayıf nokta genellikle donanım ve onun son düğümdeki kullanıcısıdır; çünkü mühendisler, normalde problemle başa çıkmak için BT bilgisinden yoksundurlar.

Bu değişiyor. Microchip Teknoloji gibi şirketler, uçtan uca güvenli bir altyapının nasıl görünmesi gerektiği konusunda mühendisleri eğiterek bu boşluğu doldurma misyonlarının bir parçası olarak görüyorlar. Ek olarak, AWS, Google ve Microsoft gibi büyük bulut şirketleri de önemli uzmanlık kaynaklarıdır. Büyük ders güvenliği ihmal etmemek ya da bir IoT ağı tasarlandıktan sonra bir eklenti olarak düşünmekten kaçınmaktır. Bu noktada, zaten çok geç olur. Güvenlik, herhangi bir IoT tasarımının başlangıcından stratejik olarak uygulanması gereken bir şeydir. Güvenlik donanımda başlar ve daha sonradan bir yazılım olarak eklenmiş veya tamamlanmış bir şey değildir.

Doğrulama

Güvenlik bulmacasının en önemli parçası kimlik doğrulamasıdır. Bir sistem tasarımcısı, bir ağa bağlı olan her düğümün benzersiz, korunan ve güvenilir bir kimliğe sahip olması gerektiği konseptiyle başlamalıdır. Ağdaki birisinin, kim olduklarını söyledikleri ve güvendikleri en önemli şey olup olmadığını bilmek. Bunu yapmak için, TLS 1.2'nin geleneksel kullanımı ve bir sunucu ile bir IoT uç düğümü arasında karşılıklı kimlik doğrulaması yapılması gerekir. Bu, her iki tarafın da güvendiği bir bilgi kullanılarak yapılır - bir sertifika yetkilisi.

Ancak bu, yalnızca sertifika yetkilisinden verilen güvenin, projenin başlangıcından, üretimden ve sistem akıllı fabrikada konuşlandırılmasından itibaren tamamen korunuyorsa işe yarar. IoT uç düğümünün gerçekliğini kabul etmek için kullanılan özel anahtar güvenli olmalı ve korunmalıdır. Bugün, bunun için kullanılan zayıf fakat yaygın bir uygulama yöntemi, yazılım anahtarlamalarına maruz kalabileceği bir flaş bellekten arındırılmış bir mikrodenetleyici içinde özel anahtarı saklamaktır. Ancak, herkes bu hafıza bölgesine erişebilir ve bunlara bakabilir, kontrol edebilir ve daha sonra özel anahtarı edinebilir. Bu kusurlu bir uygulamadır ve tasarımcılara yanlış bir güvenlik hissi verir. Hasarın ve büyük sorunların meydana geldiği yer burasıdır.

Güvenli eleman

Güvenli bir çözüm için, anahtar ve diğer kritik bilgilerin sadece mikrodenetleyiciden kaldırılması yetmez onun yanında mikrodenetleyiciden ve herhangi bir yazılıma maruz kalmadan da izole edilmesi gerekir. Güvenli bir eleman kavramının devreye girdiği yer burasıdır. Güvenli unsurların ardındaki düşünce, hiç kimsenin erişemeyeceği anahtarı saklamak ve korumak için güvenli bir sığınak sağlamaktır. CryptoAuthLib kitaplığından gelen komutlar, kimlik doğrulamasını doğrulamak için mikro denetleyiciden güvenli öğeye uygun zorlukları/yanıtları göndermesine izin verir. Ürün geliştirme sürecinde ve yaşam döngüsünde hiçbir noktada maruz kalmamış olan özel anahtar da güvenli unsuru terk etmemektedir. Böylece, bir uçtan uca güven zinciri oluşturulabilir.

Güvenli unsurlar, şirketlerin sırlarını yerleştirebilecekleri kasalar olarak düşünülebilecek tek başına CryptoAuthentication™ Entegre Devrelerdir (IC’ler). Bu durumda, IoT kimlik doğrulaması için gereken özel anahtarları tutarlar.

Anahtarların sağlanması:

İkinci önemli bir kavram, özel anahtarların ve diğer kimlik bilgilerinin müşteriden CryptoAuthentication cihazına nasıl sağlandığıdır. Bunu yapmak için Microchip, müşterinin Microchip personeli de dahil olmak üzere hiç kimseye maruz kalmadan IC'lerin üretimi sırasında sırlarının programlanmasını oluşturabileceği ve güvenli bir şekilde düzenleyebildiği bir platform sağlar. Microchip daha sonra, güvenli unsuru kendi tesislerinde üretmektedir ve sadece bu güvenli ortak ölçütleri onaylanmış tesislerden ayrılmadan hemen önce, son kullanıcı tarafından temin edilmiş ve gönderilmiştir.

Müşteriler AWS IoT hesaplarını açtığında, Microchip'in AWS'den Kendi Sertifikanızı Kullan işlevini kullanarak kendi adlarına yarattığı müşteri sertifikalarını getirirler. Daha sonra, AWS IoT kullanıcısı hesabına güvenli öğeler dahilinde depolanan ve sağlanan aygıt düzeyinde sertifikaların toplu bir yüklemesini yapmak için tam zamanında kayıt (JITR) adı verilen AWS IoT işlevini kullanırlar. Müşteri seviyesi sertifikası artık cihaz düzeyinde sertifikayı doğrulayabilir ve güven zinciri artık tamamlandı. Bu işlev, göz önünde bulundurularak gerçek kurumsal IoT ölçeklendirilebilirliği sağlayan şeydir. Tam zamanında kayıt (JITR) işlemi kullanılarak işlenebilecek binlerce sertifika olabilir. Kullanıcıdan hiçbir müdahalede bulunulmaksızın, tek seferde değil, toplu olarak ele alınabilirler. Sertifikaları ilişkili cihazlardan bir bulut hesabına manuel olarak yüklemek ve bunları üçüncü taraflara ifşa etmek yerine, kullanıcılar artık güvenlikten ödün vermeden cihaz ile AWS IoT arasındaki ilk iletişimin bir parçası olarak yeni cihaz sertifikalarını otomatik olarak kaydetmeyi ayarlayabilirler.

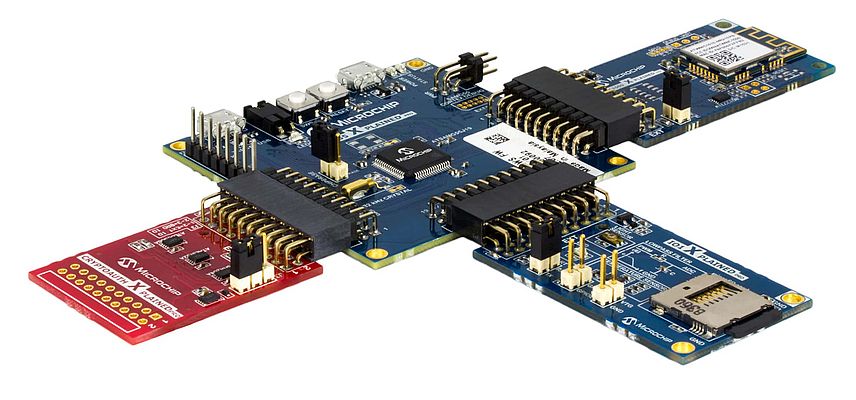

Yükseltilmiş AT88CKECC-AWS-XSTK-B kitini kullanmakla başlayın

Aşağıda gösterilen Sıfır Dokunma hazırlama kitinde, kullanıcının AWS IoT hesabına karşı kimlik doğrulama işlemini yürütmek üzere önceden yapılandırılmış olarak gelen ATECC508AMAHAW Cryptoauthentication cihazı bulunur. İlk adım, yeni Python betiklerini kullanarak bir güven zincirinin ne olduğunu öğrenmenin yanı sıra, hazırlık aşamasında Microchip'in fabrikalarında devam eden tedarik sürecini öğrenmektir. Kit, imalat içi süreç prensiplerinin belirli bir ölçüye kadar nasıl çalıştığını göstermektedir. Ek olarak, cihaz, yan saldırılara karşı önlemler dahil olmak üzere, fiziksel kurcalamaya karşı güçlü bir dirence sahiptir. Ayrıca, kaynak kısıtlamalı IoT cihazlarının en geniş yelpazesiyle uyumluluk için yüksek kaliteli bir Federal Bilgi İşleme Standardı (FIPS) uyumlu rasgele sayı üreteci, düşük güçlü kriptografik hızlandırıcı ve Farklı üretim akışlarını sorunsuz bir şekilde uygun maliyetle karşılama yeteneği de vardır.

Yerleşik mühendisler ve BT uzmanları arasındaki boşluğu kapatmaya yardımcı olmak için, Python komut dosyası üzerinde yapılan deneyime ek olarak, kit, AWS hesap kurulumunu hızlandırmak ve Bulut deneyimini daha kolay hale getirmek için CloudFormation komut dosyasıyla birlikte gelir. Bir CloudFormation komut dosyasını kullanarak, kullanıcı AWS ortamında bir Kullanıcı Arayüzünü (UI) birkaç dakika içinde tanımlayabilir.

Sonuç

ATECC508MAHAW CryptoAuthentication cihazı ile birlikte AWS IoT'den Tam Zamanında Kaydın (JITR) kombinasyonu ve Microchip'in üretim içi güvenli hazırlık süreci formu, sınıfının en iyi IoT güvenliğini sunar. Bu uçtan uca IoT güvenlik çözümü, Endüstri 4.0 güvenlik başarısının güvenli ve verimli büyümeye doğru olmasını sağlar.

Endüstri-Dünyası’nın amacı; endüstriyel mühendisliğine dünyanın her yerinde üretilip Türkiye pazarına sunulan yeni ürünler ve hizmetler ile ilgili bilgi vermektir. Eğer siz de firmanızın yeni ürünlerinin Endüstri Dünyası’nda yer almasını istiyorsanız lütfen teknik basın bültenlerinizi editörlerimize gönderin.

Endüstri-Dünyası’nın amacı; endüstriyel mühendisliğine dünyanın her yerinde üretilip Türkiye pazarına sunulan yeni ürünler ve hizmetler ile ilgili bilgi vermektir. Eğer siz de firmanızın yeni ürünlerinin Endüstri Dünyası’nda yer almasını istiyorsanız lütfen teknik basın bültenlerinizi editörlerimize gönderin.